На некоторых домен-контроллерах в журнале приложений постоянно возникала ошибка 1000 со следующими описаниями:

Faulting application cscript.exe, version 5.7.0.18005, time stamp 0x49e01e5f, faulting module ntdll.dll, version 6.0.6002.18005, time stamp 0x49e03821, exception code 0xc00000fd, fault offset 0x0004a4d2, process id 0x87d0, application start time 0x01cc114200749b48.

Faulting application cscript.exe, version 5.7.0.18005, time stamp 0x49e01e5f, faulting module wshom.ocx, version 5.7.0.18005, time stamp 0x49e03856, exception code 0xc00000fd, fault offset 0x0000df97, process id 0x84e8, application start time 0x01cc1142b346a8f3.

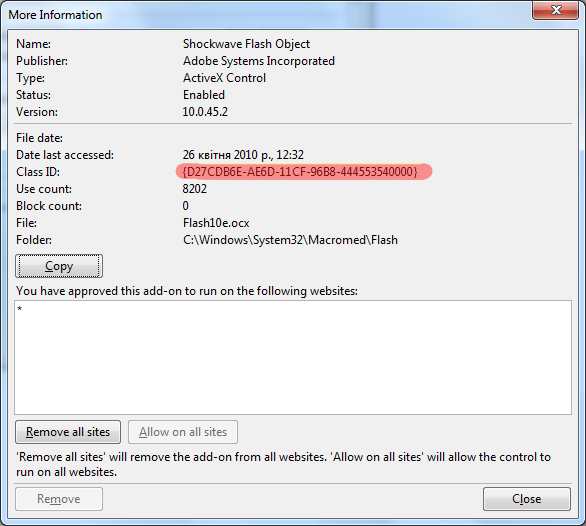

Содержимое ключа состояло в огромном количестве записей вида:

Failed to create object 'McActiveDir.ActiveDirectory'.This is an unexpected error.

The error returned was 'ActiveX component can't create object' (0x1AD)

Failed to create object 'McActiveDir.ActiveDirectory'.This is an unexpected error.

The error returned was 'ActiveX component can't create object' (0x1AD)

Failed to create object 'McActiveDir.ActiveDirectory'.This is an unexpected error.

The error returned was 'ActiveX component can't create object' (0x1AD)

Failed to create object 'McActiveDir.ActiveDirectory'.This is an unexpected error.

The error returned was 'ActiveX component can't create object' (0x1AD)

Очистка данного ключа устраняет ошибку и как результат, возникающее событые с номером 1000.